Proteger los datos y evitar ciberataques se ha vuelto un aspecto fundamental para cualquier compañía. Te mostramos 7 técnicas para proteger tus datos.

La tecnología de la información e Internet nos han facilitado mucho las cosas. Por otro lado, también han provocado el aumento de las amenazas a la seguridad. La privacidad y la calidad de los datos son ahora grandes problemas, y es esencial que la información y los datos más cruciales estén protegidos. Lo primero que hay que hacer es clasificar los datos que se consideran confidenciales y que necesitan protección para que no salgan a la luz. Esto significa que tienes que llevar a cabo una cuidadosa auditoría de tus datos y saber qué partes de tus datos son lo suficientemente vulnerables y necesitan ser protegidas. En resumen, debe llevar a cabo un proceso de data governance para tener el control absoluto sobre sus datos.

En este artículo encontrarás...

- ¿Por qué debe importarnos la seguridad de los datos?

- Encriptación de datos

- Optimización de la copia de seguridad y la recuperación de datos

- Data masking

- Seguridad de acceso a datos

- Promocionar la transparencia y el cumplimiento de las leyes

- Seguro cibernético

- Trabajar con expertos en datos

¿Por qué debe importarnos la seguridad de los datos?

No hay duda de que los phishers y hackers —los cibercriminales en general— son muy inteligentes. Por lo tanto, para anular los factores de riesgo existentes, hay que actuar con más inteligencia que ellos. Con las técnicas de seguridad de datos, es necesario conocer los pasos esenciales que debemos tomar para asegurar la información y mantenerla intacta. Es primordial tener en cuenta que hay diferentes técnicas de seguridad de datos, y no todas son relevantes o aplicables a todas las empresas. Sin embargo, aquí os mostramos 7 de las técnicas de seguridad de datos más efectivas para asegurar nuestros datos.

1. Encriptación de datos

Las regulaciones de la industria requieren que algunos tipos de datos sean encriptados, pero también se podrían encriptar otros tipos de datos que no se suelen tener en cuenta. Algunos de los datos que se suelen encriptar son los mensajes SMS, correos electrónicos, bases de datos, contraseñas, nombres de usuario, etc. Una vez tenemos el control de nuestros datos mediante una auditoría de datos y un proceso de data governance o data management, descubriremos que, tal vez, los datos de los empleados, los datos de los clientes, la propiedad intelectual y otros datos sensibles también deben ser encriptados.

Antes de considerar la encriptación, debemos comprovar los datos y asegurar que son de calidad, ya que pueden causar daños a la reputación y perjuicios financieros si se filtran. Especialmente teniendo en cuenta la posibilidad de que los detalles de desencriptación caigan en manos de la persona equivocada. Sin embargo, este es un primer paso esencial y muestra la seriedad de una empresa respecto a la seguridad de los datos.

2. Optimización de la copia de seguridad y la recuperación de datos

Muchas empresas tienen planes para hacer copias de seguridad y recuperar sus datos, que se basan en la tecnología DR (recuperación de desastres). Este proceso podría darse en un servicio cloud o en servidores externos. Este proceso es especialmente relevante ya que, si se corre el riesgo de perder los datos de los clientes, es imposible asegurar que los estamos protegiendo.

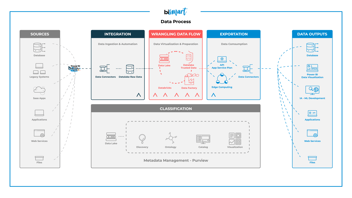

Los incidentes cibernéticos pueden ocurrir durante mucho tiempo sin ser detectados, por lo que es esencial restaurar los datos a su condición original y prediseñada. Por eso los procesos de integración de datos son fundamentales. El proceso es bastante complicado, pero con la tecnología adecuada, siempre podremos recuperar los datos en su estado original.

3. Data masking

El data masking es una tecnología emocionante que se utiliza para garantizar la seguridad de los datos. El data masking o enmascaramiento de datos, también se conoce como ofuscación de datos, e implica ocultar la información original que contienen los datos con códigos y otros caracteres aleatorios. Esta es una técnica de seguridad de datos ideal para situaciones en las que se busca asegurar información clasificada que no debe ser leída por nadie. De esta manera, enmascarando la información, nos aseguramos de que somos los únicos que la entendemos y que nadie más, especialmente un hacker o un usuario no autorizado, podrá descifrarla si accede a ella.

4. Seguridad de acceso a datos

Otra manera de proteger los datos confidenciales o sensibles es restringiendo el acceso a los datos a determinados usuarios. Power BI permite agregar filtros restrictivos en sus dashboards, reports y conjuntos de datos, a través de Row Level Security (seguridad de accesos a fila). De esta manera, los distintos usuarios de una empresa solo tendrán acceso y podrán gestionar aquellos datos que les competen y que tiene sentido que vean. Esta técnica es especialmente relevante cuando se trabaja con una data warehouse o en business intelligence.

5. Promocionar la transparencia y el cumplimiento de las leyes

Muchas organizaciones ya han adoptado y están cumpliendo el Reglamento General de Protección de Datos (GDPR), que es la norma de la Unión Europea para manejar los datos de los clientes. Con el GDPR, el cliente tiene el poder en sus manos, permitiéndole controlar el almacenamiento y la gestión de sus datos. Es un mandato detallado y minucioso para que las organizaciones de todo el mundo manejen correctamente los datos de cualquier ciudadano europeo.

Las empresas que cumplen con la GDPR utilizan su cumplimiento como palanca para promover la recolección, uso y almacenamiento de datos de los consumidores, ya que demuestra la seriedad de la organización y su compromiso con la protección de la información personal de los consumidores.

6. Seguro cibernético

Se estima que el coste medio de la violación de datos aumentó en un 6,4% en 2018, alcanzando un promedio de 3,86 millones de dólares. El alto precio de una brecha de seguridad es la razón por la que muchas empresas están invirtiendo en seguros de riesgo cibernético, mediante los cuales adquieren pólizas que cubren los gastos comunes reembolsables. Estos gastos podrían incluir el examen forense para la revisión de la violación de datos, las multas reglamentarias, los gastos legales, los costos de gestión y las pérdidas monetarias por la interrupción del negocio.

7. Trabajar con expertos en datos

Puede ser difícil decidir qué técnica y tecnologías de seguridad de datos utilizar o cuál es la mejor para cada organización. Hay numerosas estrategias y tecnologías que podemos implementar. Reglamentos como el GDPR sólo aumentan las expectativas de los clientes. Por ello, es recomendable trabajar con expertos en datos que tengan el conocimiento y la comprensión necesarios de los cambios que se necesitan llevar a cabo para salvaguardar la información.

Bismart, como empresa preferente partner Power BI, cuenta con el reconocimiento de Microsoft que avala que somos una empresa fidedigna para trabajar con Big Data.

En conclusión, hay una lista interminable de opciones entre las cuales los clientes pueden elegir en el mercado, por lo que no tenemos una sola oportunidad para ganarnos su confianza. Demostrar que podemos manejar y asegurar sus datos de manera óptima, conseguiremos ganarnos su lealtad.

Escrito exclusivamente para bismart.com. Texto de Michael Gorman | Michael Gorman es un escritor y corrector freelance, altamente cualificado del Reino Unido. Actualmente trabaja como escritor de ensayos online. Le interesan la vida cotidiana, escribir en blogs y descubrir nuevos aspectos de la existencia humana cada día.